- 公開日

- 最終更新日

【VPC】VPCの暗号化コントロール機能がリリースされました

この記事を共有する

目次

はじめに

こんにちは、パーソル&サーバーワークスのEndoです。

2025 年 11 月 21 日のアップデートで、Amazon VPC(以下、VPC)の暗号化コントロール という機能がリリースされました。

アップデート記事についてはAWS introduces new VPC Encryption Controls and further raises the bar on data encryptionをご参照ください。

本記事ではアップデート内容を確認しながら実際に AWS Management Console での操作内容をまとめたいと思います。

暗号化コントロールとは

VPC 暗号化コントロールについて、転送中に VPC 暗号化を適用するより抜粋してご紹介します。

VPC 暗号化コントロールは、トラフィック フローの暗号化ステータスを監視するための集中管理権限制御を提供し、クリアテキスト通信を許可するリソースを識別するのに役立ち、最終的にはリージョン内の VPC 内および VPC 間で転送中の暗号化を強制するメカニズムを提供するセキュリティおよびコンプライアンス機能です。

要約すると、VPC 内や VPC 間の通信を暗号化しているかを可視化し、必要に応じて暗号化のみを強制できる機能です。

暗号化コントロールには以下 2 種類のモードがあります。

- モニタリングモード

- VPC 内および VPC 間のトラフィックフロー暗号化状況を可視化します。

- VPC フローログの encryption-status フィールドから状態を確認することができます。

- 暗号化されていないリソースの作成も可能です。

- 強制モード

- VPC 内のすべてのリソース(除外対象を除く)が、暗号化通信に対応していることを必須とします。

- 暗号化されていないトラフィックを許可する機能やサービスは利用できません。

- 暗号化されていないリソースの作成はブロックされます。

以下の一部リソースは、暗号化対象の除外設定を行うことができます。

- Internet Gateway

- NAT Gateway

- Egress-only Internet Gateway

- 暗号化が適用されていない VPC への VPC ピアリング接続

- Virtual Private Gateway

- VPC内のLambda

- VPC Lattice

- Elastic File System(EFS)

コスト

VPC 暗号化コントロール機能は、2026 年 3 月 1 日から課金が開始されます。

それまでは無料で利用可能です。

※ 東京リージョンの場合は 1 VPC あたり 1 時間あたり 0.21 ドル(1 日あたり約 5.04 ドル)のコストが発生します。

なお、暗号化コントロールを有効にしたリソースが存在する VPC ごとに、1 時間あたりの固定コストが発生するため、暗号化コントロールを有効化した VPC 内にリソースが存在しない場合は課金の対象になりません。

コストの詳細については料金表をご参照ください。

さわってみた

AWS Management Console から本機能を確認します。

なお、今回はすでに存在している VPC に対して暗号化コントロールを有効化してみます。

VPC コンソールに接続し、左メニューの [お使いのVPC] を開くと、VPC - 暗号化コントロール タブが表示されます。

[暗号化コントロールを作成] を押下し、以下のパラメータを入力していきます。

- 名前:暗号化コントロール名を入力します

- VPC:暗号化コントロールを有効化する VPC を選択します

- 暗号化モード:モニタリングモード のみ選択可能です

※既存の VPC に対するコントロールでは、すべての VPC リソースが暗号化されるか、または暗号化要件から除外された場合に強制モードに切り替え可能となります。 - タグ:必要に応じてタグを付与します

入力後、画面下部の[暗号化コントロールを作成]を押下します。

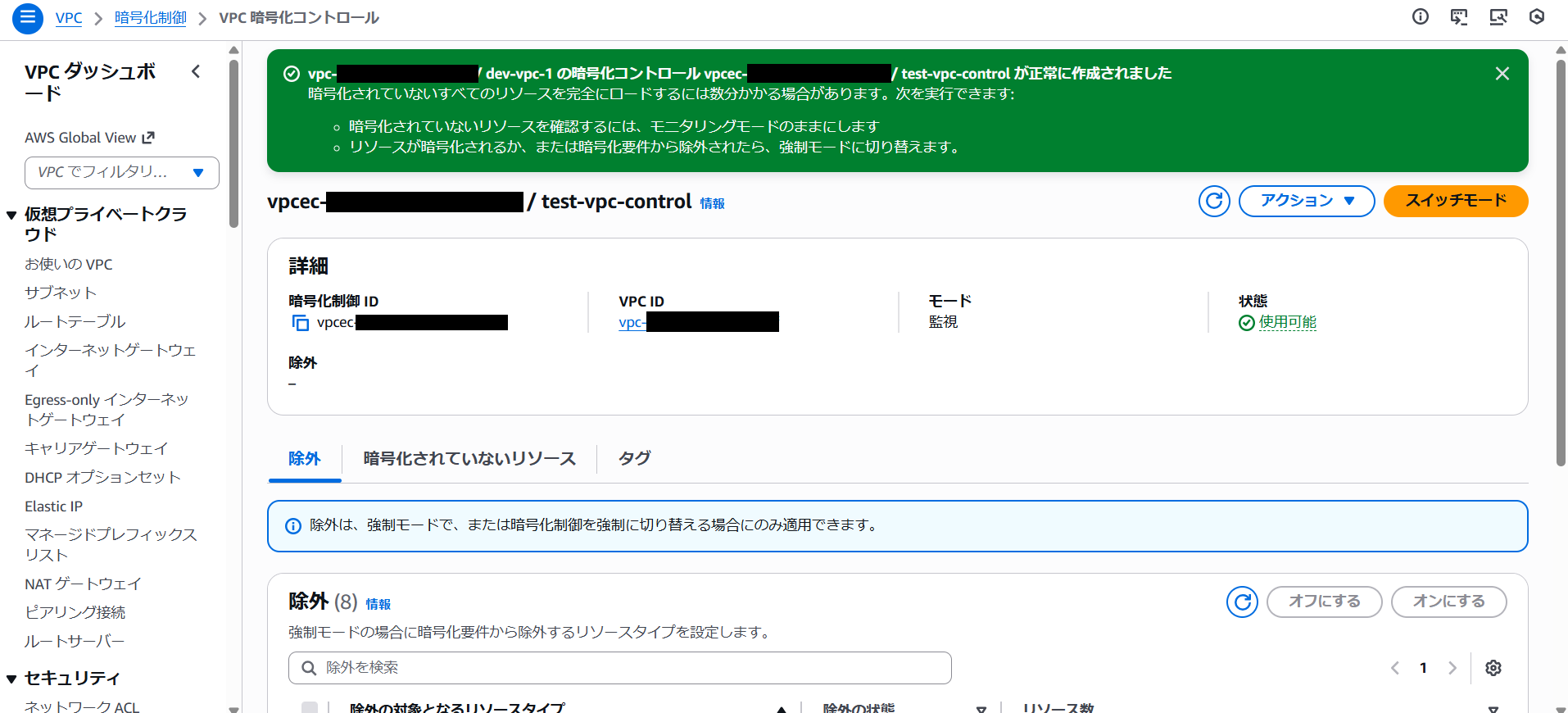

作成すると、VPC 暗号化コントロールが作成され、除外リソースと現在暗号化されていないリソースが一覧で表示されました。

※ 暗号化されていない VPC リソースについては、暗号化が必要だがされていない 状態となります。

今回表示されている EC2 に関連付けられたネットワークインターフェースは、手動で移行する必要があります。 転送中の暗号化がサポートされているインスタンスタイプを利用していないために検出されているものと推察されるため、試しにインスタンスタイプを変更して動きを見ていきましょう。

リソースの暗号化

暗号化を行いたい EC2 のインスタンスタイプを c5n.large に変更します。

インスタンスタイプ変更後、対象のインスタンスを起動することで VPC 暗号化コントロールに検出され、暗号化されていないリソース一に対象のネットワークインターフェースが表示されなくなりました。

後続対応のため、残っていたネットワークインターフェースも暗号化対応させておきます。

スイッチモード

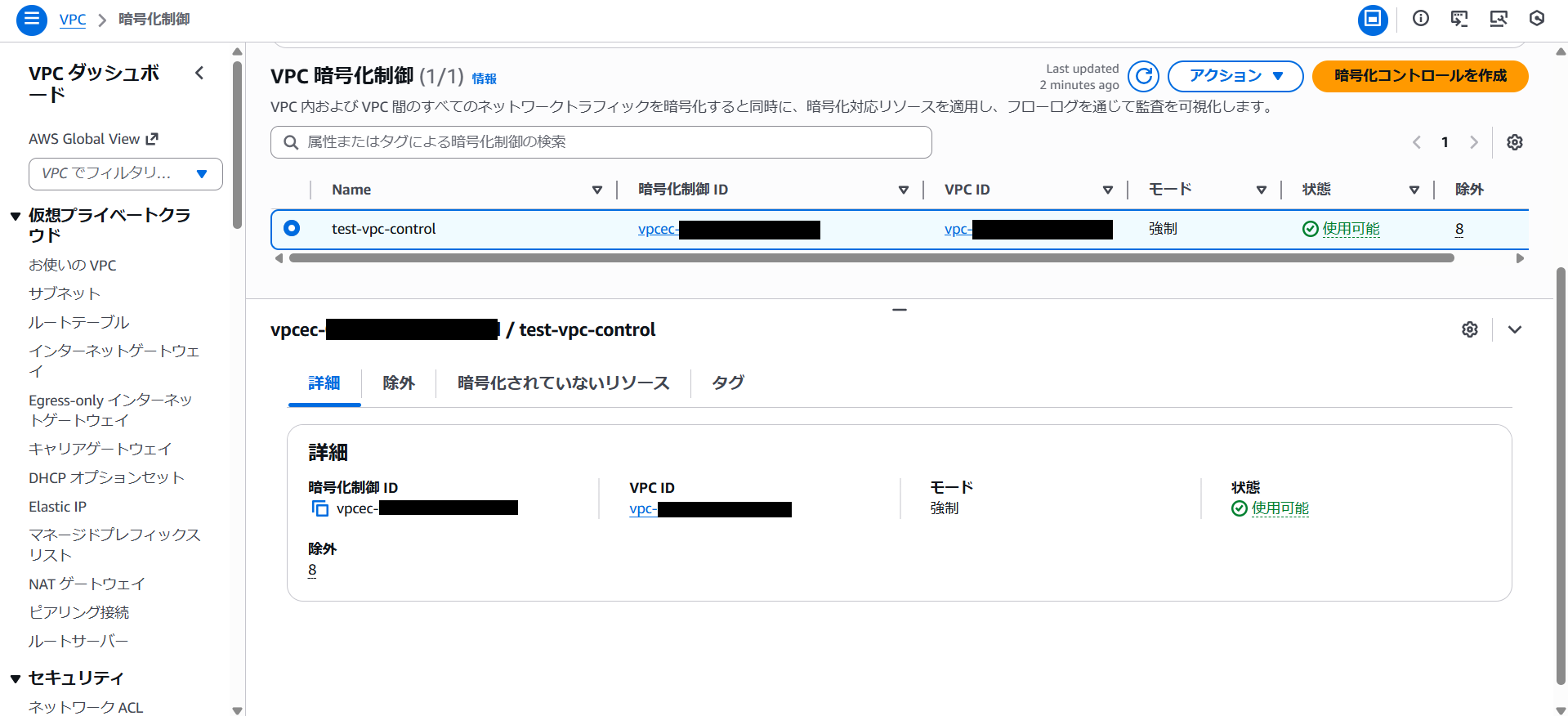

暗号化コントロールを有効にした VPC 内にて、除外できない非暗号化リソースがなくなったため、強制モードにスイッチしてみます。

アクション > スイッチモード から 強制モード を選択し、オプションで除外するリソースタイプを選択して [切り替える] を押下します。

※切り替えには15分程度かかりました。

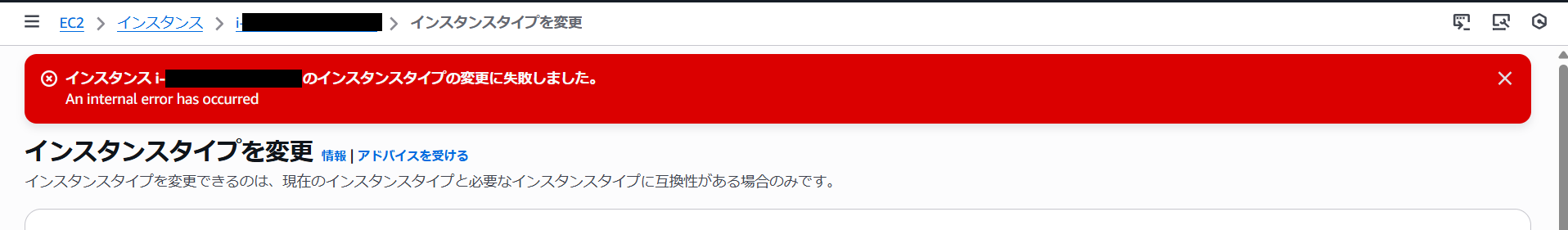

VPC 暗号化コントロールの状態が 使用可能 に変わった後、試しに EC2 インスタンスタイプを t3.medium に変更してみます。

想定どおり、変更に失敗しました。

CloudTrailには Server.InternalError としてイベント出力されていました。

おわりに

コストはかかりますが、VPC 内部や VPC 間での通信暗号化を可視化・強制したい場合は手段の一つとして検討可能なのかなと思いました。

本記事がどなたかの参考になりましたら幸いです。

この記事は私が書きました

S.Endo

記事一覧コーヒーインストラクター検定2級を所持しているエンジニアです。コーヒーを飲みながら仕事をしています。