- 公開日

- 最終更新日

【Recycle bin】Amazon EC2 Recycle binでEBSボリュームを誤削除から保護

この記事を共有する

目次

はじめに

こんにちは、サービスGの森です。

皆さんはEC2のRecycle bin(ごみ箱)機能を使っていますか?

これまではスナップショットとAMIを誤って削除した際に、Recycli binを設定することで復旧できました。WIndows PCでいうところのごみ箱のような機能です。

こちらが2025年11月20日のアップデートでEBSボリュームをサポートするようになったので、どのようなメリットがあるのかお話していきます!

このアップデートの何が嬉しいのか?

公式のアナウンスにもあるように、目標復旧地点(RTO)と目標復旧時間(RPO)の短縮が主なメリットになります。

Recycle Bin adds support for Amazon EBS Volumes

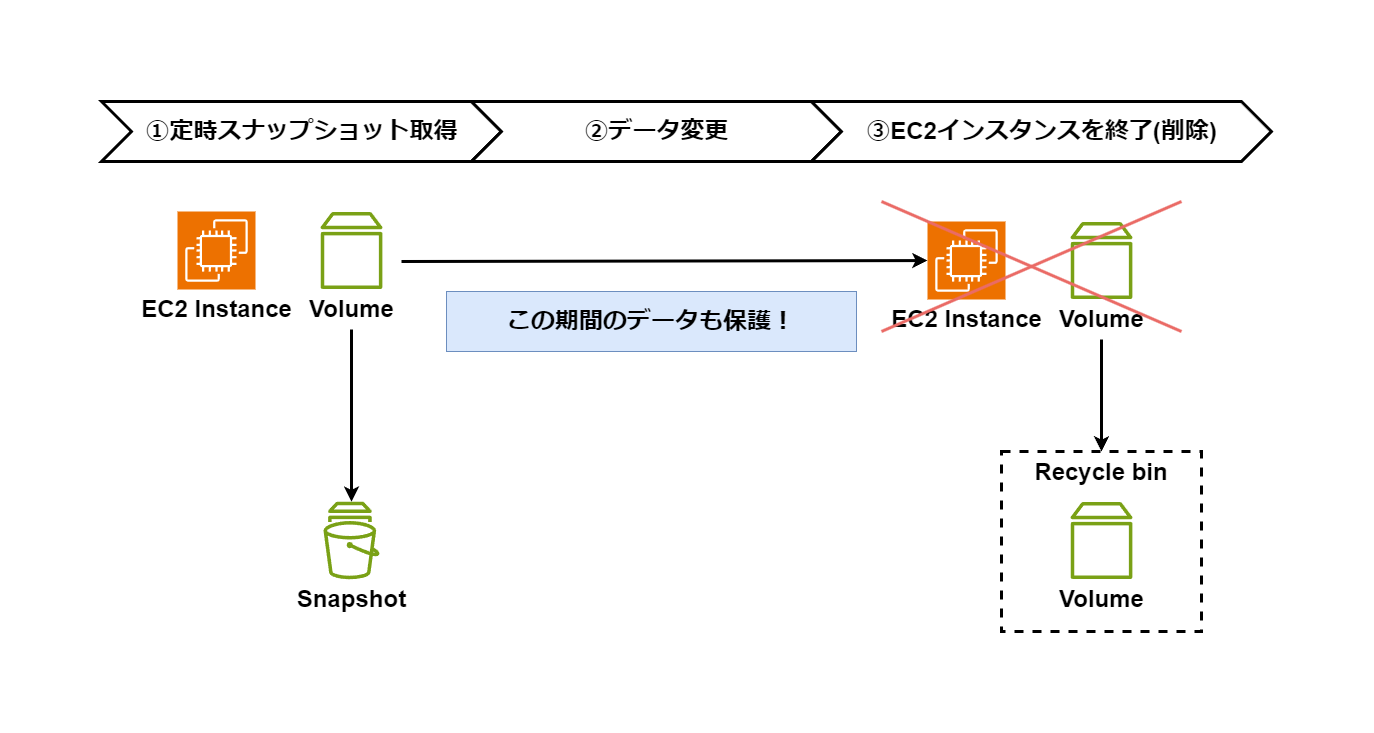

目標復旧地点(RPO)の短縮について

- たとえばスナップショットの取得頻度が24時間だった場合、RPOは最大24時間になってしまいます。

- ですが、今回のアップデートでEC2インスタンスを誤削除した場合も削除直前までのデータを復元する事ができるようになりました。RPOは限りなくゼロに近くなったと言えます!

目標復旧時間(RTO)の短縮

- スナップショットからEBSボリューム作成する場合には、AWS管理のS3からEBS領域データを読み取るために時間がかかってしまいます。

- これを回避する為に高速スナップショット復元という機能がありますが、スナップショットがRecycle binに移動されると高速スナップショット復元が無効になってしまいますので、やはり時間がかかります。AMIの復元でも同様です。

- ですが、ボリュームから復元する場合ははじめからEBS領域にデータが保存されているので上記の心配はありません。公式の記載にも「すぐに最大限のパフォーマンスを発揮できます」とあるように、実質的なRTO短縮が期待できます。

やってみた

実際にEBSボリュームの設定をやってみます。

全てのEBSボリュームを7日間Recycle binに保持する設定とします。

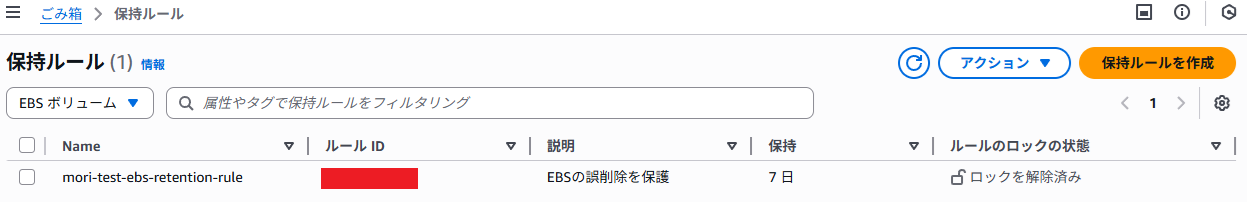

保持ルールの作成

1.1. Recycle binコンソールから[保持ルールを作成]をクリックします。

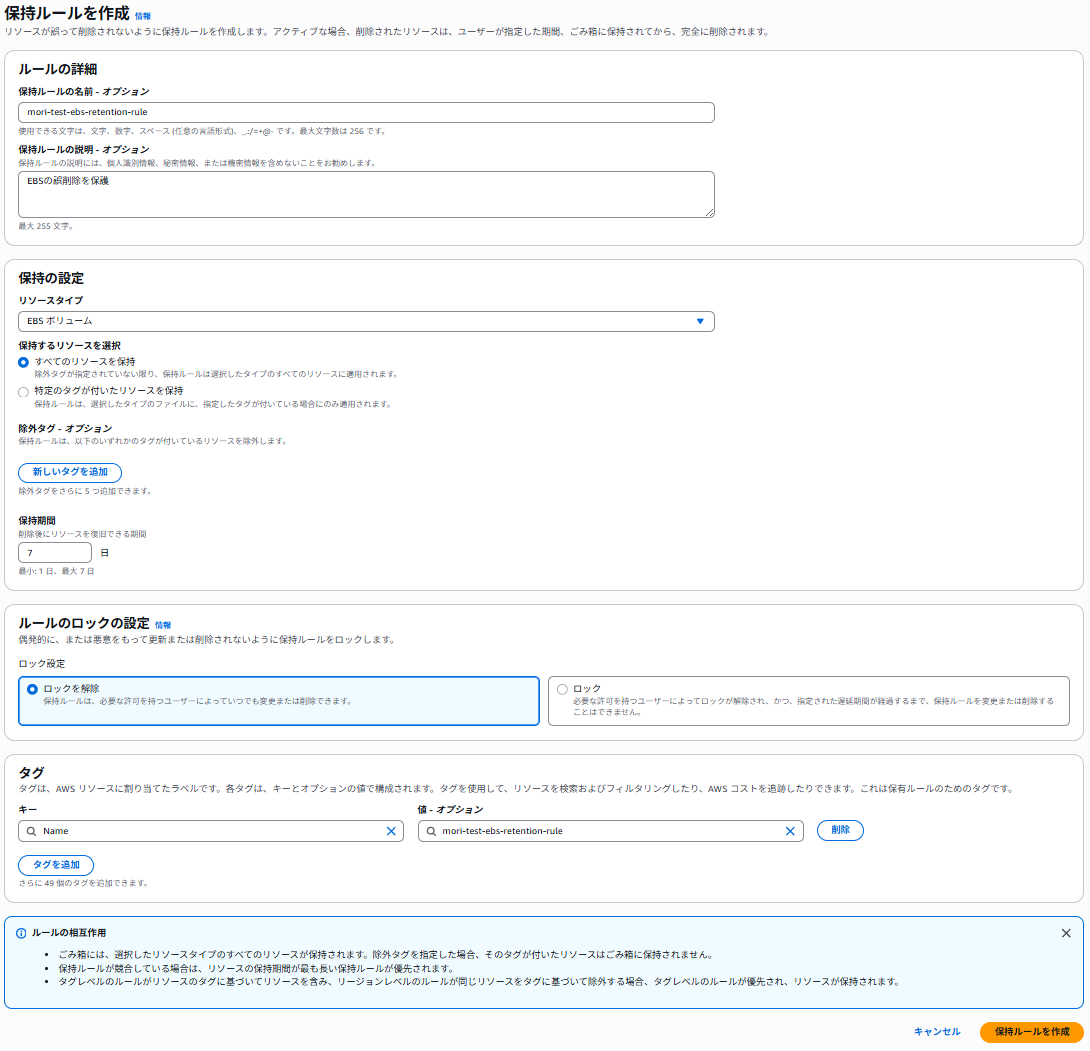

1.2. 保持ルールを作成画面で以下の設定値を選択して[保持ルールを作成]をクリックします。

| ルールの詳細 | |

|---|---|

| 保持ルールの名前 - オプション | mori-test-ebs-retention-rule |

| 保持ルールの説明 - オプション | EBSの誤削除を保護 |

| 保持の設定 | |

| リソースタイプ | EBS ボリューム |

| 保持するリソースを選択 | すべてのリソースを保持 |

| 除外タグ - オプション | 未設定 |

| 保持期間 | 7日 |

| ルールのロックの設定 | |

| ロック設定 | ロックを解除 |

1.3. ルールが作成されました。非常に簡単です!

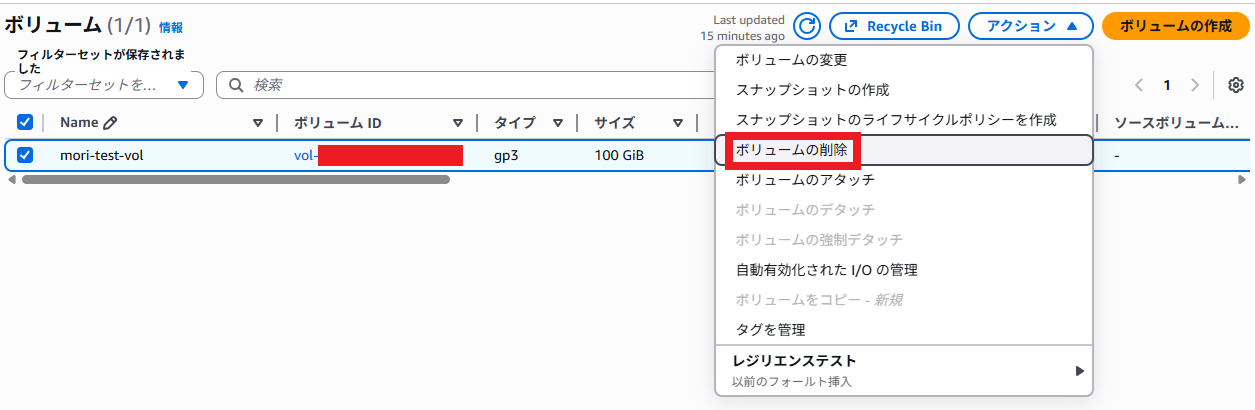

2. ボリュームの削除と復旧

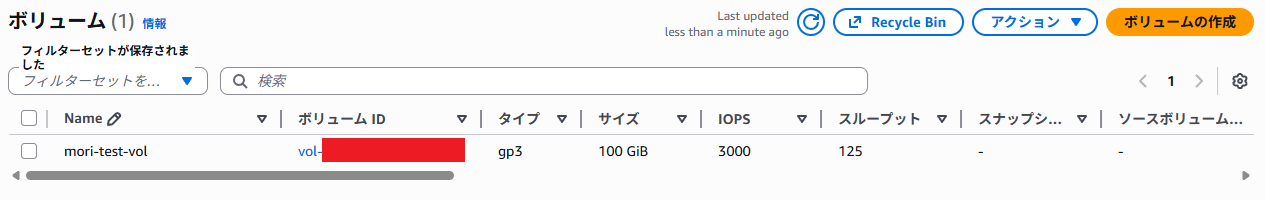

2.1. ボリュームを削除してRecycle binに移動するかを確認します。

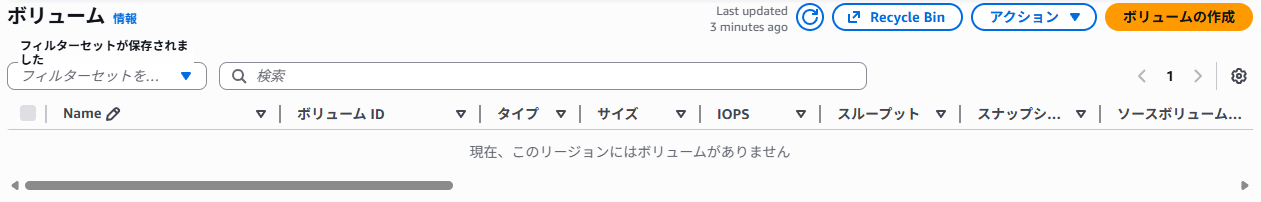

2.2. 削除に成功しました。

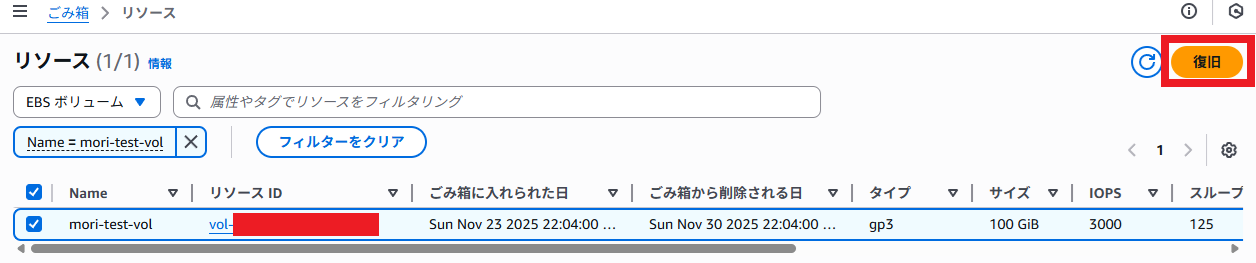

2.3. Recycle binコンソールからリソースを確認すると、先程削除したEBSボリュームが確認できます。続いてこちらを復旧してEC2コンソールに移動するか確認します。

2.4. EBSボリュームがRecycle binからEC2コンソールに移動しました!

気づいたこと

- スナップショットとAMIが最大365日の保持期間を設定できるのに対して、EBSボリュームは最大7日間までとなっています。

- あくまで短期間における誤削除からの復旧に適した機能だと思われます。

ユースケース

EBSボリュームのRecycle bin復旧が必要な場面についてユースケースを考えてみました。

1. 普通に誤削除

典型的ですが一番発生しそうな気がします。

エンジニアA「ボリュームの保存料金が高いから不要なものを削除して」

エンジニアB「このボリュームはタグが付いてないし。とりあえず削除していっか」

エンジニアA「それ消しちゃダメなやつ!」

エンジニアB「あ」

2. 攻撃後のフォレンジック調査

エンジニアA「EC2が攻撃を受けたから停止して」

エンジニアB「EC2停止します。...攻撃受けたし、もう削除していっか」

~3日後~

エンジニアA「どんな攻撃を受けたかフォレンジック調査することになった。他のインスタンスにも同じ脆弱性が無いか調査したい」

エンジニアB「あ」

3. ランサムウェア攻撃後の部分的復旧

エンジニアA「EC2がランサムウェアに感染したから停止して」

エンジニアB「EC2停止します。...感染しちゃったし、もう削除していっか」

~3日後~

エンジニアA「どのファイルが暗号化されたか特定したい。それから部分的に救出を試みたい」

エンジニアB「あ」

おわりに

重要なEC2インスタンスを誤削除しないために、EC2の終了保護、タグ付け + ポリシーによるアクセス権限の制御等々が考えられますが、万が一削除してしまった場合の保険があるのは心強いですね。

この記事がどなたかのお役に立てると幸いです。

この記事は私が書きました

森 翔吾

記事一覧最近はコンテナ・サーバレスを学習しています。 よろしくお願いします。