- 公開日

- 最終更新日

【Security Hub】AWSアカウントのセキュリティ対策5選

この記事を共有する

目次

はじめに

先日、Security Hubの技術検証を行う機会があり、AWSアカウントのセキュリティチェックを行いました。

今回はその際に気づいた、意外と忘れがちなセキュリティ対策を5つ紹介させていただきます。

Security Hubとは

Security Hubは、AWS環境全体のセキュリティ状態を一元的に可視化し、自動化されたセキュリティチェックや脅威検出を提供するサービスです。AWSリソースのセキュリティ状況を継続的に監視し、改善をサポートします。

忘れがちなAWSアカウントのセキュリティ対策

※今回はCIS AWS Foundations Benchmark v3.0.0の項目より紹介させていただきます。

1. VPCのデフォルトセキュリティグループでトラフィックを許可しない

参考:[EC2.2] VPC default security groups should not allow inbound or outbound traffic

デフォルトのセキュリティグループでインバウンドおよびアウトバウンドトラフィックが許可されているか、というセキュリティ基準です。許可をしていた場合、意図しないトラフィックを許可してしまうセキュリティリスクがあります。

対策

デフォルトのセキュリティグループは削除できないため、インバウンドおよびアウトバウンドルールを削除しましょう。

個人的な対策ですが、デフォルトセキュリティグループに分かりやすいNameタグをつけて、誤ったアタッチをしないようにしています。

2. EBSのデフォルト暗号化を有効化

参考:[EC2.7] EBS default encryption should be enabled

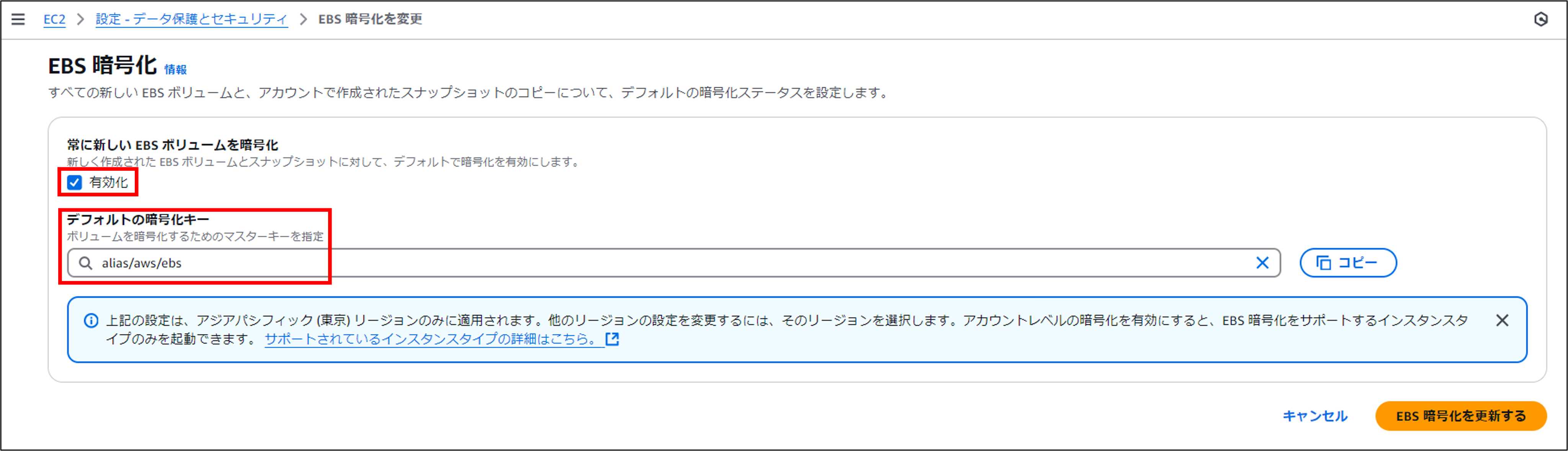

EBSのデフォルト暗号化が有効になっているか、というセキュリティ基準です。

暗号化されていないEBSボリュームは直接暗号化できず、スナップショットのコピーを暗号化する作業が必要です。詳しくは「暗号化されていないリソースの暗号化」をご参照ください。

対策

以下の手順でEBSのデフォルト暗号化を有効化にします。

1. EC2コンソール(https://console.aws.amazon.com/ec2/ )を開きます。

2. ナビゲーションペインから、EC2 ダッシュボード を選択します。

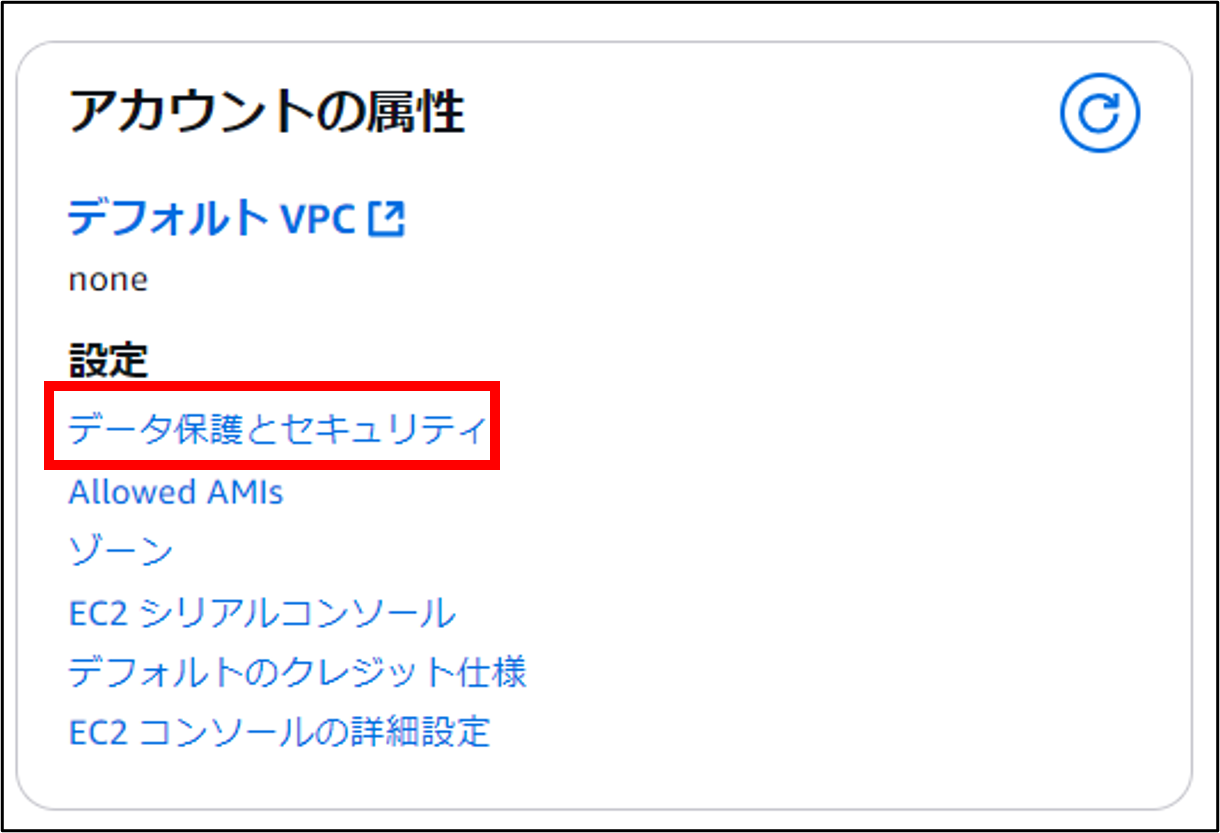

3. [アカウントの属性]、[データ保護とセキュリティ] の順に選択します。

参考:https://docs.aws.amazon.com/ja_jp/ebs/latest/userguide/encryption-by-default.html

3. IAMユーザーの45日間未使用の認証情報を削除

参考:[IAM.22] IAM user credentials unused for 45 days should be removed

CIS Benchmark では、45日以上未使用になっているIAMユーザーを削除または非アクティブにすることが推奨されています。

私も検証用に作成したIAMユーザーのアクティビティが20日以上前だったので、この機会に削除しようと思いました。

対策

不要なIAM ユーザーはIAMコンソールから以下の手順で削除または非アクティブをしましょう。

参考:https://docs.aws.amazon.com/ja_jp/IAM/latest/UserGuide/id_users_remove.html

4. IAM ユーザーには IAM ポリシー直接アタッチしない

参考:[IAM.2] IAM users should not have IAM policies attached

IAM ユーザーに権限を追加する際に、直接 IAM ポリシーをアタッチすることは非推奨となっています。

対策

IAMユーザーグループを作成し、そこにIAMポリシーをアタッチします。

IAMユーザーをこのグループに追加することで、必要な権限を付与することが可能です。

参考:https://docs.aws.amazon.com/ja_jp/IAM/latest/UserGuide/id_groups_create.html

5. RDSのマイナーバージョン自動アップグレードを有効化

手順:[RDS.13] RDS automatic minor version upgrades should be enabled

RDSのマイナーバージョン自動アップグレードを有効にすることで、最新のセキュリティ修正が適用されます。

業務で利用している場合は確認が必要かと思いますが、

個人検証で利用しているRDSのため、今回は有効にしてみたいと思います。

対策

データベースの設定変更より、マイナーバージョン自動アップグレードを有効にすることできます。

詳しくは以下のドキュメントをご参照ください。

参考:https://docs.aws.amazon.com/ja_jp/AmazonRDS/latest/UserGuide/USER_UpgradeDBInstance.Upgrading.html

まとめ

CIS AWS Foundations Benchmark v3.0.0に基づくこれらのセキュリティ対策は、一見すると基本的なものが多いですが、意識が及びにくい部分でもあります。定期的な見直しを行い、AWS環境のセキュリティを強化していきたいと感じました。

Security HubやAWS Configを活用しながら、セキュリティ基準の遵守を継続的に実現していきたいと思います。

この記事は私が書きました

野間 太一

記事一覧猫とCloudFormationが好きです。